¿Qué son los indicadores de compromiso?

Son datos que surgen del producto de cierta actividad en nuestros sistemas, los cuales nos aportan información del comportamiento y descripción de una amenaza. Los indicadores de compromiso sirven para evidenciar que nuestros equipos, sistemas y redes fueron comprometidos, también nos ayudan para prevenir futuros ataques.

Un indicador de compromiso puede ser, un nombre de archivo, procesos, URL, direcciones IP, comportamientos anómalos en la red o en las paginas web, inicios de sesión fallidos etc.

La mayoría de los ataques necesitan realizar tareas para poder llevar a cabo su objetivo, raramente un ataque sucede sin dejar evidencia de su existencia, de donde inicio o como fue su comportamiento, estas evidencias nos ayudan a detectar y comprender como funcionan los ataques.

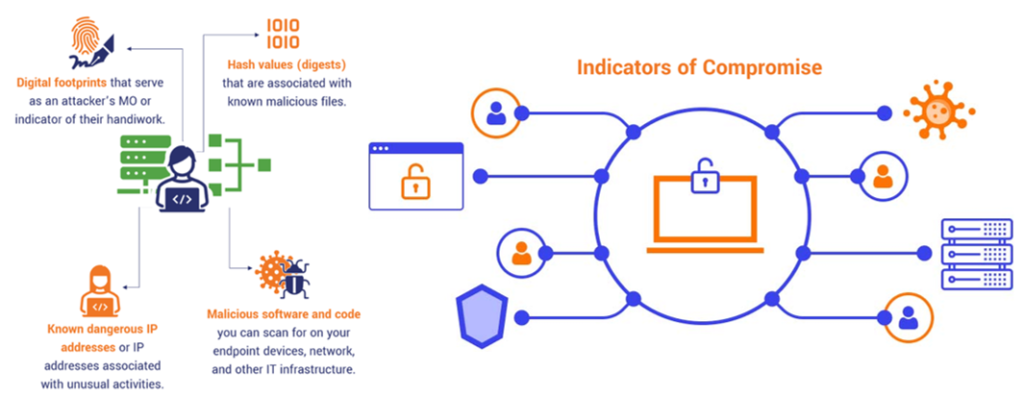

En esencia, los indicadores de compromiso (IOC) son:

- Datos técnicos que pueden utilizarse para identificar de forma confiable actividades o herramientas maliciosas

- Infraestructuras maliciosas (nombres de host, nombres de dominio, direcciones IP)

- Comunicaciones (URL, patrones de comunicación en red, etc.)

- Implantes maliciosos (hashes que designan archivos, rutas de archivos, claves de registro de Windows, artefactos que escriben en memoria los procesos maliciosos, etc.).

¿Cómo se identifican y recopilan los IOC?

No existe una regla general en la identificación de amenazas y la recopilación de objetos maliciosos y mucho menos una receta mágica. La combinación de varias fuentes, técnicas y prácticas nos ayudarán a recopilar la mayor cantidad de IOC. Mientras más exhaustiva sea la investigación de las fuentes, más a fondo se ejecutarán las prácticas de investigación y análisis, por ende, más IOC se recopilarán. Esas actividades y prácticas de investigación sólo pueden ser realizadas con eficacia por analistas expertos, los cuales están respaldados por amplias fuentes de datos y tecnologías sólidas.

Los IOC permiten a los expertos, analizar un implante malicioso para detectar archivos adicionales y aprovechar una búsqueda en una fuente de inteligencia para realizarla en otra. todos los centros de operaciones de seguridad SOC utilizan indicadores conocidos de compromiso en sus operaciones. Por ejemplo:

- Etapa de Prevención: las mejores prácticas de los SOC actuales nos dicen que hay que defenderse de los ataques, bloqueando las amenazas potenciales en la fase más temprana posible. Si conocemos los indicadores exactos de un ataque, podremos bloquearlos.

- Etapa de Detección: el escenario más popular de uso de IOC en un SOC es la concordancia automática de la telemetría de nuestra infraestructura con una enorme colección de todos los IOC posibles. Y el lugar más común para hacerlo es el sistema SIEM.

- Etapa de investigación: otra rutina en la que trabajan con los IOC es en la fase de investigación de cualquier incidente. En este caso, por lo general se limitan a un subconjunto específico de IOC: los que se revelaron en el incidente en concreto. Estos IOC son necesarios para identificar objetivos afectados adicionales en nuestro entorno para definir el alcance real del incidente.

- Erradicación y recuperación: controlar la ausencia de comportamientos relacionados con el IOC para verificar que las fases de erradicación y recuperación finalizaron de la forma debida y la presencia del atacante en el entorno se eliminó por completo.

- Proceso de caza de amenazas: en el proceso de caza de amenazas el objetivo es recopilar el mayor número posible de indicadores de compromisos. Por caza de amenazas entendemos la actividad dirigida a revelar amenazas ocultas, es decir, aquellas que han eludido las capacidades de prevención y detección de los SOC.

Las IOC se comparten al público como parte de las actividades de inteligencia de ciberamenazas. Contar con un proveedor de servicios que tenga soporte de búsqueda retrospectiva y en tiempo real de IOCs, así como reglas avanzadas para hunting en el endpoint, hoy en día ya no es una opción sino una necesidad.

La mayoría de estos proveedores de software de inteligencia de amenazas tienen sensores desplegados en todo el mundo que consisten en honeypots. Estos sensores proporcionan una alerta temprana de la actividad en el ciberespacio global. Emplean técnicas de aprendizaje automático que capturan IOC, como direcciones IP, dominios y URL sospechosas; también utilizan tecnología patentada de rastreo web mediante inteligencia artificial que rastrea Internet en busca de sitios maliciosos.

Hoy en día se mantienen acuerdos de intercambio de amenazas globales; este intercambio se da entre proveedores estratégicos, CERT, ISP, alianzas y más.