Una amenaza persistente avanzada son conjuntos de procesos avanzados basados en el uso de múltiples vectores de ataques orquestados por grupos bien estructurados ya sean organizaciones, grupos delictivos, empresas, estados gubernamentales, etc. Sus víctimas suelen ser específicas por ende este tipo de ataque puede durar periodos largos de tiempo como meses e incluso años; en la mayoría de los casos el objetivo final de estos ataques es la extracción de información.

Las APT deben considerarse una amenaza grave y costosa. Son técnicas sofisticadas de hacking con consecuencias potencialmente destructivas que incluso son difíciles de detectar ya que al ser un ataque prolongado se mueven sigilosamente dentro de la infraestructura de la víctima con el fin de no ser detectados hasta lograr su objetivo y en algunos casos dejan puertas traseras para seguir dentro de la infraestructura y realizar futuros ataques.

» Amenaza: una APT es una amenaza grave, porque los atacantes tienen objetivos precisos, intentan robar datos y espiar durante mucho tiempo.

» Persistente: una APT es un ataque que continúa en el tiempo, puede durar incluso meses, tratando el atacante de permanecer invisible en el sistema el mayor tiempo posible. Un ataque APT casi nunca lo realiza una sola persona, sino una estructura bien organizada, con objetivos, habilidades y recursos económicos. Los atacantes adoptan un enfoque lento para evitar ser detectados.

» Avanzado: utiliza técnicas avanzadas de hacking, con varios vectores de ataque. No son ataques automáticos: los actores de APT realizan un seguimiento continuo con una interacción directa para alcanzar objetivos preestablecidos. Combinan acciones humanas, herramientas y técnicas para llevar a cabo los ataques

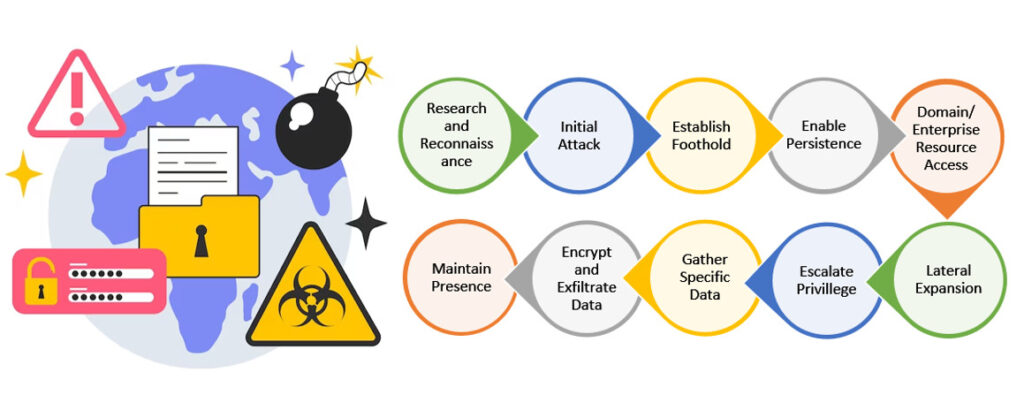

Etapas de un ataque APT

- Etapa 1 – Infiltración: en la primera fase, las amenazas persistentes avanzadas suelen obtener acceso mediante técnicas de ingeniería social. Un indicio de una APT es un correo electrónico de phishing que se dirige selectivamente a personas de alto nivel, como altos ejecutivos o líderes tecnológicos, a menudo utilizando información obtenida de otros miembros del equipo que ya han sido comprometidos.

- Etapa 2 – Expansión: una vez que se ha obtenido el acceso inicial, los atacantes insertan malware en la red de una organización para pasar a la segunda fase, la expansión, utilizan escalamiento de privilegios y se mueven lateralmente para mapear la red y recopilar credenciales, como nombres de cuentas y contraseñas, para acceder a información crítica.

- Etapa 3 – Exfiltración: para prepararse para la tercera fase, los ciberdelincuentes suelen almacenar la información robada en una ubicación segura dentro de la red hasta que se hayan recopilado suficientes datos. Luego lo extraen o lo “exfiltran” sin ser detectados.

Para prevenir, detectar y resolver una APT es necesario reconocer sus características. La mayoría de las APT siguen el mismo ciclo de vida básico de infiltrarse en una red, ampliar el acceso y lograr el objetivo del ataque, que suele ser robar datos extrayéndolos de la red.

Por ejemplo:

- Los ataques por correo electrónico dirigidos a personas específicas se denominan «spear-phishing». Puede parecer que el correo electrónico proviene de un miembro del equipo e incluye referencias a un proyecto en curso. Si varios ejecutivos informan haber sido engañados por un ataque de phishing, comience a buscar otras señales de una APT.

- Los atacantes también suelen establecer una “puerta trasera”, un esquema que les permite colarse en la red más tarde para realizar operaciones sigilosas. A menudo se establecen puntos de entrada adicionales para garantizar que el ataque pueda continuar si se descubre y cierra un punto comprometido.

- Pueden utilizar tácticas como un ataque de denegación de servicio (DoS) para distraer al equipo de seguridad y bloquear al personal de la red mientras se extraen los datos. La red puede permanecer comprometida, esperando que los ladrones regresen en cualquier momento.

¿Cómo detectar y prevenir amenazas persistentes avanzadas?

Control de acceso: el control de acceso es fundamental porque nos ayuda a evitar que los atacantes puedan alterar el sistema y datos confidenciales. Al implementar controles de acceso, las organizaciones pueden garantizar que solo los usuarios autorizados puedan acceder a información y recursos confidenciales y que a los usuarios no autorizados se les niegue el acceso.

Herramientas de detección y respuesta de ataques: el uso de herramientas EDR (Detección y respuesta de endpoints) y XDR (Detección y respuesta extendidas) es una estrategia importante para defenderse contra ataques APT porque permite a las organizaciones detectar y responder a estas amenazas en tiempo real. Al utilizar herramientas avanzadas de protección, las organizaciones pueden obtener una comprensión más detallada de las tácticas y técnicas que utilizan los atacantes de APT. Esto puede permitirles responder más rápida y eficazmente a estas amenazas y tomar medidas para contener y mitigar el daño causado por el ataque.

Las pruebas de penetración: son una estrategia importante para defenderse contra los ataques APT ya que permiten a las organizaciones detectar y abordar vulnerabilidades en sus redes y sistemas antes de que los atacantes puedan explotarlas.

Monitoreo de tráfico: al monitorear el tráfico de la red, las organizaciones pueden identificar patrones y comportamientos típicos de los ataques APT, como malware conocido, comunicación con servidores de comando y control maliciosos conocidos o la filtración de grandes cantidades de datos. Es una estrategia importante para defenderse contra los ataques APT porque permite a las organizaciones detectar actividad anómala en sus redes.

En conclusión, para maximizar las posibilidades de una defensa continua exitosa contra las amenazas APT, las organizaciones deben implementar una combinación de varias medidas, que van desde políticas y estrategias de ciberseguridad, control de acceso robusto, soluciones de seguridad avanzadas, pruebas de penetración periódicas, monitoreo de redes, capacitación continua con conocimiento en técnicas de ingeniería social, planes de recuperación, respaldos etc.